Tutoriel N° 284

Nettoyer serveur vps release3 hack rootkit

1/ Methode débutant

2/ Méthode expert

1/ Methode débutant

- Restaurer un backup des sites de votre serveur

- Corriger faille de sécurité (CMS Wordpress, scipt upload ...) Faire les mises à jours nécessaires

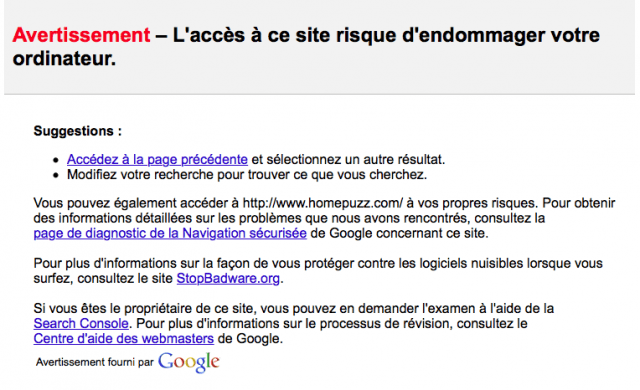

- Demander un réexamen de votre site à Google sur Google Webmaster

- Si le problème persiste avec un rejet de Google Webmaster, vous devez passer à la méthode expert ci dessous

2/ Méthode expert

Les fichiers contaminés sont en général

- index*.php, 100% des fichiers *.js, les fichiers .htaccess

- il y a probablement des fichiers crées du type shs.php, conns.php ... des répertoires nommés images, upload, js ...

- Repérer les chaines vérolées de ses fichiers et supprimer pour chaque fichier la chaine ajoutée.

Pour localiser les fichiers contaminés, vous pouvez éditer les fichiers manuellement (conseillé) ou faire une recherche via une commande linux:

Voici quelques exemples

find / -name ".htaccess"

find / -name "index*.php"

find / -name ".js"

find / -name "shs.php"

find / -name ".conns.php"

find . -type f -name "index*.*" -exec grep -il 'WP Security Check' {} \;

find . -type f -name "index*.*" -exec grep -il '54cebbde412f3f8fb6b742c75bf1a894' {} \;

find . -type f -name "index*.*" -exec grep -il 'var _0xf184' {} \;

se mettre cd /

find . -type f -name "*.php" -exec grep -il 'cz.cc' {} \;

find . -type f -name "*.php" -exec grep -il 'base64_decode' {} \;

find . -type f -name "loginrc2.php" -exec ls -la {} \;

find . -type f -name "*.php" -exec grep -il 'error_reporting(0)' {} \;

find . -type f -name "*.js" -exec grep -il 'unescape' {} \;

find . -type f -name "*.php" -exec grep -il 'eval' {} \;

find . -type f -name "*.php" -exec grep -il 'eval(' {} \;

Afficher les derniers fichiers modifiés sur le serveurs les 300 dernieres minutes

find / -not -path '/sys*' -not -path '/dev*' -not -path '/proc*' -mmin -30

En FTP, classez par date les fichiers des répertoires pour repérer des fichiers modifiés ou ajoutés sur le serveur dans chaque répertoire

Ensuite faire un backup de vos sites, réinstaller votre seveur et restaurer vos fichiers.

Demander le réexamen de votre site à Google

Si ce n'est pas nécessaire, continuer à chercher, vous pouvez installer chkrootkit sur le serveur par exemple

Il est évident que ce tuto doit s'accompagner d'un serveur sécurisé avec un firewall, et bien sécurisé de façon général.